Auditoría informática

Oswaldo Eli Arellano CárcamoHarumi Angélica Rolón ViverosEdén López Vázquez

Temario

1. Intruducción

Auditoría informática

Definición y clasificación.

La informática ha experimentado un desarrollo espectacular desde que comenzara a implantarse en las empresas, allá por los años sesenta. Este crecimiento ha influido, en la mayoría de las organizaciones, de un modo notable, tanto en su estructura como en sus funciones, alterando los tradicionales métodos de verificación y control de los procedimientos y de los datos de la organización.

Fueron pocas las empresas que supieron adaptarse a las formas de control requeridas en este nuevo entorno, y los profesionales informáticos conquistaron importantes parcelas, con unos notables presupuestos que, en la mayoría de los casos, eran difíciles de gobernar y que, aparentemente, las Direcciones no tenían más remedio que aceptar, de mejor o peor grado.

Pero aplicando la máxima de que «todo lo que sube tiene que bajar», estas Direcciones comenzaron a querer gobernar lo aparente¬mente ingobernable, conscientes de que una aplicación de la informática y controlada en la empresa, abarataría los disparatados costes en que se estaba incurriendo.

Estos planteamientos dieron lugar a la aparición de todos aquellos procedimientos que venían a verificar y controlar la función infor¬mática: la auditoría informática.

Definición de auditoría informática

La auditoria informática es un examen metódico del servicio informático, o de un sistema informático en particular, realizado de una forma puntual y de modo discontinuo, a instancias de la Direc¬ción, con la intención de ayudar a mejorar conceptos como la seguridad, la eficacia, y la rentabilidad del servicio, o del sistema, que resultan auditados.

En esta definición hay cuatro palabras que destacan sobremanera: examen, metódico, puntual, discontinuo. Esta relevancia podría jus¬tificarse diciendo que la auditoria informática es un examen, pues debe partir de una situación dada; que éste es metódico, puesto que seguirá un plan de trabajo perfectamente sistematizado que permite llegar a conclusiones suficientemente fundamentadas (conclusión ésta exigible a cualquier auditoría); que es puntual, ya que se da un corte en el calendario para llevarla a cabo, y que es discontinua, extraña al servicio de informática, en aras de buscar la objetividad requerida, por lo que será ejecutada por personas ajenas al departa¬mento independientes de las funciones a auditar.

Las grandes firmas internacionales de auditoria ofrecen ya en nuestro país la auditoría informática como uno de sus servicios de apoyo a la dirección.

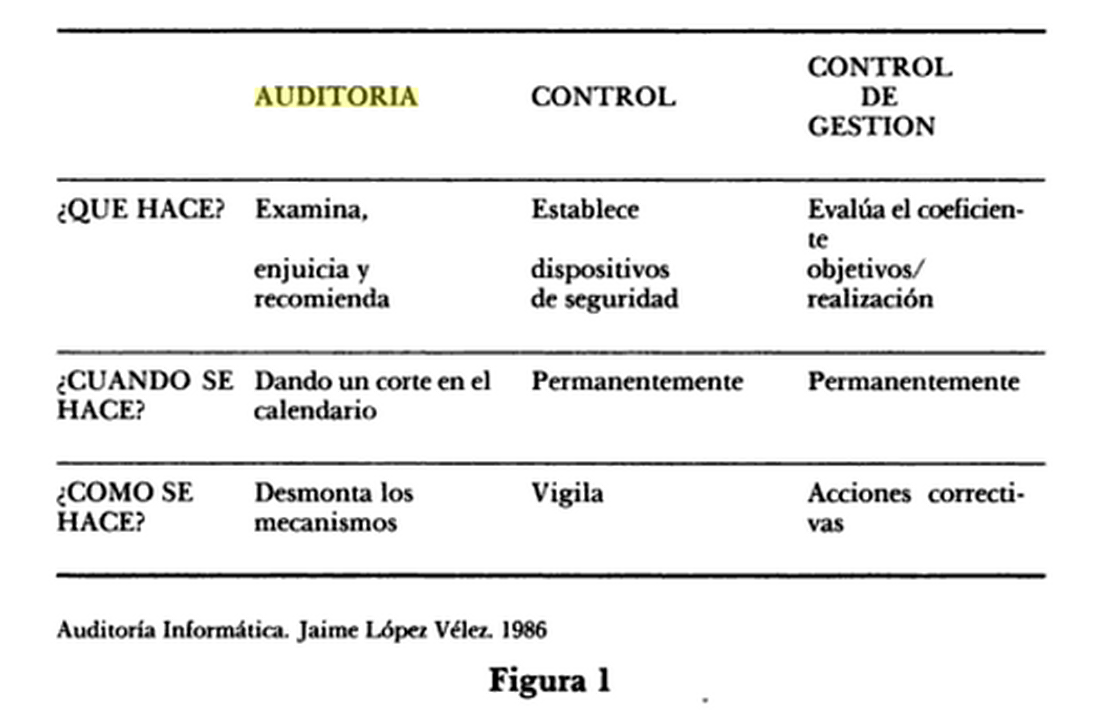

Figura 1

El examen que comporta una auditoria informática abarca una serie de controles, verificaciones, juicios, etc., para concluir en un conjunto de recomendaciones y un plan de acción. Es la elaboración de este plan de acción lo que diferencia la auditoria informática de lo que, por lo visto hasta ahora, podría ser una auditoría de gestión. La auditoría tradicional concluye emitiendo un juicio del estado de todo aquello que se ha verificado, la auditoría informática avanza un paso más y se atreve a elaborar un plan de actuación.

Concluye este punto con un breve cuadro comparativo entre auditoría, control y control de gestión.

Su clasificación

Según el objetivo que se persiga o en función de la importancia que se dé a ciertos aspectos, las auditorías pueden ser financieras, ve¬rificativas, operativas y especiales.

- Auditoría financiera: La auditoría financiera es una revisión de los estados financieros similar a la auditoría externa. Su objetivo es expresar una opinión sobre si las cifras del balance y la cuenta de re¬sultados presentan razonablemente la situación de la auditoría, de acuerdo con los principios de contabilidad generalmente aceptados.

- Auditoría verificativa o de procedimientos: El objetivo de la audi¬toría verificativa es la revisión y puesta en práctica de los sistemas, políticas y procedimientos establecidos por la dirección.

- Auditoría operativa: No es una auditoría distinta caracterizada por programas y técnicas especiales, sino más bien una actitud mental del auditor. Se trata del control sobre las actividades desarrolladas por una sociedad. Es un enfoque de la auditoría encaminado a examinar los datos como medio para mejorar las actividades de la empresa.

- Auditoría especial: La dirección general u órgano competente fija en concreto el objetivo y el alcance del trabajo de auditoría.

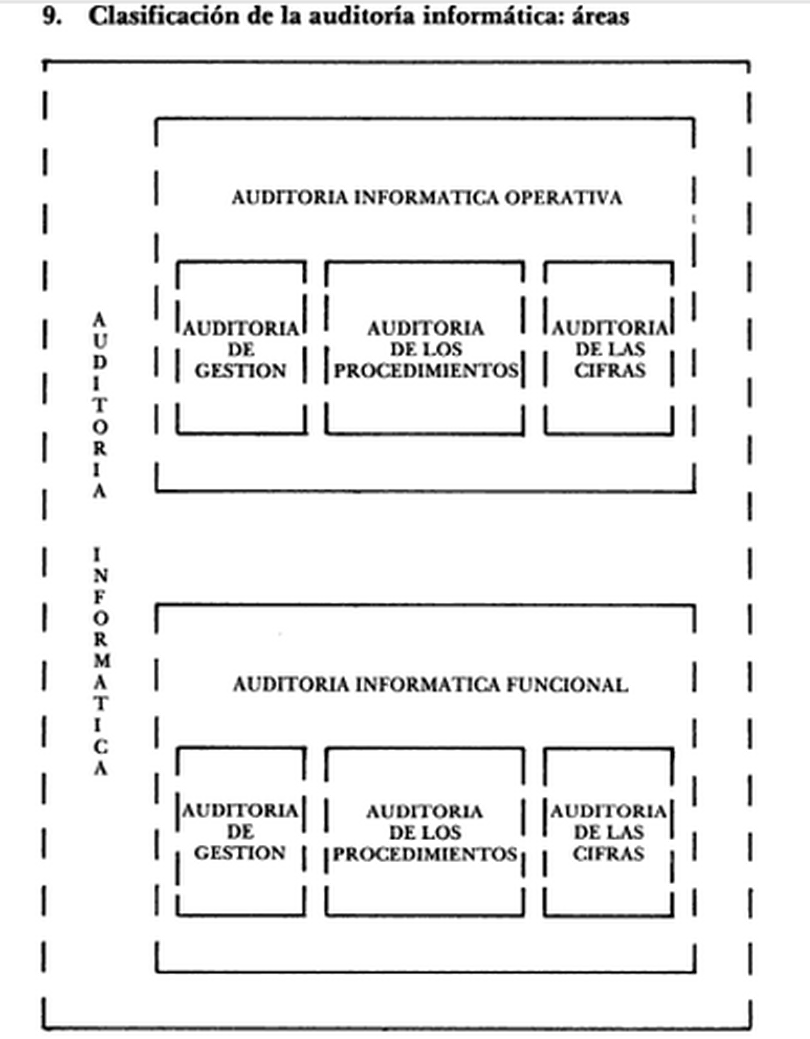

Figura 2

En términos generales se puede hablar de dos tipos de auditoria informática:

- Auditoría operativa: fundamentalmente preocupada por ac¬tividades que implican a uno o varios servidos.

- Auditoria funrional: que examina el funrionamiento de una célula perfectamente definida.

El campo de aplicadón de las técnicas de auditoria informática, todavía relativamente jóvenes, puede comprender desde la revisión de la gestión informática y la eficacia de determinadas aplicadones, pudiendo hablar entonces de auditoria de gestión, hasta la implan- tadón de dispositivos que permitan detectar errores o fraudes, refi¬riéndonos entonces a la auditoria de las dfras, pasando por la audi¬toria de los procedimientos, quien se encargará de juzgar sobre la idoneidad de los procedimientos utilizados. Se ha presentado pues una doble dasificadón de auditoria infor¬mática: en primer lugar se introdujo como factor diferendador la extensión del ámbito de su aplicadón, mientras que en el segundo caso este factor estaba formado por los aspectos a examinar.

Tipos de auditoria informática y su relación con la auditoria informática

Habitualmente, al hablar de auditoria, en un sentido generalista, se suele asociar ésta, y mientras no se especifique lo contrario, con la auditoria financiera, por ser esta última la más extendida y la que más aplicación tiene desde hace ya muchos años. (Las grandes firmas de auditoria cuentan, aproximadamente con un siglo de antigüedad). No obstante, como se desprende del titulo de este apartado, no es la única, por lo que se van a presentar aqui los diferentes tipos de auditorias que se pueden encontrar. Distinción que según las fun¬dones distribuidas físicamente conforme a las necesidades, tamaño, problemas y recursos de la empresa, da lugar a estos tipos de audi¬torias:

Si originariamente el sentido básico de la auditoria financiera era la detección de cualquier tipo de error en que se hubiera incurrido (muchas veces con la intención de desvelar errores voluntarios) me¬diante una profunda revisión de las transacciones habidas en el ejercicio, hoy su fin principal es el lograr establecer una opinión objetiva sobre la exactitud con la que los estados financieros expresan la situación económico-financiera de la empresa y ésto hecho de acuerdo a los principios de contabilidad generalmente aceptados.

Cuando diferentes tareas técnicas son ejecutadas por partes dife¬rentes, parece obvio la necesidad de establecer una delimitación para cada tarea y ejercer un control riguroso de su acabado. Igualmente importante es poder definir bien las responsabilidades, dadas las consecuencias que cualquier dificultad parcial puede ejercer sobre el normal desarrollo de un proyecto.

Normas y procedimientos de auditoría.

Las normas de auditoría son los requisitos mínimos de calidad relativos a la personalidad del auditor, al trabajo que desempeña y a la información que rinde como resultado de este trabajo.

Las normas de auditoría se clasifican en:

a) Normas personales

b) Normas de ejecución del trabajo

c) Normas de información

Normas personales

Las normas personales se refieren a las cualidades que el auditor debe tener para poder asumir, dentro de las exigencias que el carácter profesional de la auditoría impone, un trabajo de este tipo. Dentro de estas normas existen cualidades que el auditor debe tener pre adquiridas antes de poder asumir un trabajo profesional de auditoría y cualidades que debe mantener durante el desarrollo de toda su actividad profesional. Entre las más importantes se encuentran:

El trabajo de auditoría, cuya finalidad es la de rendir una opinión profesional independiente, debe ser desempeñado por personas que, teniendo título profesional legalmente expedido y reconocido, tengan entrenamiento técnico adecuado y capacidad profesional como auditores.

El auditor está obligado a ejercitar cuidado y diligencia razonables en la realización de su examen y en la preparación de su dictamen o informe.

El auditor está obligado a mantener una actitud de independencia mental en todos los asuntos relativos a su trabajo profesional.

Normas de ejecución del trabajo

Al tratar las normas personales, se señaló que el auditor está obligado a ejecutar su trabajo con cuidado y diligencia. Aun cuando es difícil definir lo que en cada tarea puede representar un cuidado y diligencia adecuados, existen ciertos elementos que por su importancia, deben ser cumplidos. Estos elementos básicos, fundamentales en la ejecución del trabajo, que constituyen la especificación particular, por lo menos al mínimo indispensable, de la exigencia de cuidado y diligencia, son los que constituyen las normas denominadas de ejecución del trabajo.

El trabajo de auditoría debe ser planeado adecuadamente y, si se usan ayudantes, éstos deben ser supervisados en forma apropiada.

El auditor debe efectuar un estudio y evaluación adecuados del control interno existente, que le sirvan de base para determinar el grado de confianza que va a depositar en él; asimismo, que le permita determinar la naturaleza, extensión y oportunidad que va a dar a los procedimientos de auditoría.

Mediante sus procedimientos de auditoría, el auditor debe obtener evidencia comprobatoria suficiente y competente en el grado que requiera para suministrar una base objetiva para su opinión.

Normas de información

El resultado final del trabajo del auditor es su dictamen o informe. Mediante él, pone en conocimiento de las personas interesadas los resultados de su trabajo y la opinión que se ha formado a través de su examen. El dictamen o informe del auditor es en lo que va a depositar la confianza de los interesados en los estados financieros para prestarles fe a las declaraciones que en ellos aparecen sobre la situación financiera y los resultados de operaciones de la empresa. Por último, es principalmente, a través del informe o dictamen, como el público y el cliente se dan cuenta del trabajo del auditor y, en muchos casos, es la única parte, de dicho trabajo que queda a su alcance.

Esa importancia que el informe o el dictamen tienen para el propio auditor, para su cliente y para los interesados que van a descansar en él, hace necesario que también se establezcan normas que regulen la calidad y requisitos mínimos del informe o dictamen correspondiente. A esas normas las clasificamos como normas de dictamen e información y son las que se exponen a continuación.

a) Fueron preparados de acuerdo con principios de contabilidad;

b) dichos principios fueron aplicados sobre bases consistentes;

c) la información presentada en los mismos y en las notas relativas, es adecuada y suficiente para su razonable interpretación.

Por lo tanto, en caso de excepciones a lo anterior, el auditor debe mencionar claramente en qué consisten las desviaciones y su efecto cuantificado sobre los estados financieros.

En boletines específicos se establecen los pronunciamientos relativos a las normas personales, de ejecución de trabajo y de información.

Planeación y supervisión del trabajo de auditoría.

Se refiere a la planeación y supervisión que deberá ejercer el contador público sobre cualquier trabajo tendiente a expresar una opinión profesional, a fin de cumplir con la primera de las normas relativas a la ejecución del trabajo.

De la adecuada Planeación y Supervisión el auditor podrá obtener los resultados satisfactorios que le sirvan de base para sustentar su opinión manifestada en su dictamen. Por esto una de las Normas de Auditoría le obliga a que su trabajo deba ser técnicamente planeado y ejercerse una supervisión apropiada sobre los asistentes si estos participan en el examen, como una garantía de calidad hacia los usuarios. La Planeación de la Auditoría permite establecer la extensión y el alcance de las pruebas a utilizar y la supervisión sobre el recurso humano que le colaborará durante el desarrollo del trabajo, además le permitirá:

Uso de técnicas asistidas por computadora.

Los procedimientos de auditoria con informática varían de acuerdo con la filosofía y técnica de cada departamento de auditoria en particular. Sin embargo, existen ciertas técnicas y/o procedimientos que son compatibles en la mayoría de los ambientes de informática.

Estas técnicas caen en dos categorías: métodos manuales y métodos asistidos por computadoras.

El auditor debe utilizar la computadora en la ejecución de la auditoria, ya que esta herramienta permitirá ampliar la cobertura del examen, reduciendo el tiempo / costo de las pruebas y procedimientos de muestreo, que de otra manera tendría que efectuarse manualmente. Una computadora puede ser empleada por el auditor en:

El empleo de la microcomputadora en la auditoria constituye una herramienta que facilita la realización de actividades de revisión como:

Trasladar los datos del sistema a un ambiente de control del auditor.

Llevar a cabo la selección de datos.

Verificar la exactitud de los cálculos.

Analizar los datos y determinar su calidad e integridad.

Muestreo estadístico.

Visualización de datos.

Ordenamiento de la información.

Producción de reportes.

Las TAACs pueden usarse para desarrollar diversos procedimientos de auditoría, incluyendo los siguientes:

Las TAACs son programas y datos de computadora que el auditor usa como parte de los procedimientos de auditoría para procesar datos importantes para la auditoría contenidos en los sistemas de información de una entidad. Los datos pueden ser datos de transacciones, sobre los que el auditor desea realizar pruebas de controles o procedimientos sustantivos, o pueden ser otros tipos de datos. Por ejemplo, los detalles de la aplicación de algunos controles generales pueden mantenerse en forma de archivos de texto u otros archivos por aplicaciones que no sean parte del sistema contable. El auditor puede usar TAACs para revisar dichos archivos para obtener evidencia de la existencia y operación de dichos controles. Las TAACs pueden consistir en programas de paquete, programas escritos para un propósito, programas de utilería o programas de administración del sistema. Independientemente del origen de los programas, el auditor ratifica que sean apropiados y su validez para fines de auditoría antes de usarlos.

Responsabilidad del auditor en el descubrimientos de errores y desviaciones

El auditor informático debe ser una persona con un alto grado de calificación técnica y al mismo tiempo estar integrado a las corrientes organizativas empresariales. Es responsable de realizar las siguientes actividades:

La función de la auditoría informática se ha convertido en una función que desarrolla un trabajo más acorde con la importancia que para las organizaciones tienen los SI, que son su objeto de estudio y análisis. El auditor informático pasa a ser auditor y consultor de empresas en materias de:

Su localización puede estar ligada a la auditoría interna operativa y financiera (aunque exista unacoordinación lógica entre ambos departamentos), con independencia de objetivos, planes de formación y presupuestos.

Debe ser un grupo independiente del de auditoría interna, con acceso total a los SI y demás tecnología,que depende de la misma persona que la auditoría interna (Director General o Consejero).

La dependencia debe ser del máximo responsable dela organización, nunca del departamento de sistemas o del financiero. Esto es para que no se pueda sospechar que existe sesgo al momento de realizar eltrabajo de auditoría y ofrecer conclusiones y recomendaciones. Los recursos humanos con los que debe contar el departamento debe ser una mezcla equilibrada de personas con formación en auditoría y organización y con perfil informático (especialidades).

Importancia Relativa y Riesgo de Auditoría

El objetivo de una auditoría de estados financieros es hacer posible al auditor expresar una opinión sobre si los estados financieros están preparados, respecto de todo lo importante, de acuerdo con un marco de referencia para informes financieros identificado. La evaluación de qué es importante es un asunto de juicio profesional.

Al diseñar el plan de auditoría el auditor establece un nivel aceptable de importancia relativa a modo de detectar en forma cuantitativa las representaciones erróneas de importancia relativa. Sin embargo necesitan considerarse tanto el monto (cantidad) y la naturaleza (calidad) de las representaciones. Ejemplos de representaciones erróneas cualitativas serían la descripción inadecuada e impropia de una política de contabilidad cuando es probable que un usuario de los estados financieros fuera guiado equivocadamente por la descripción, y el dejar de revelar la infracción a requisitos reguladores cuando es probable que la imposición consecuente de restricciones regulatorias hará disminuir en forma importante la capacidad de operación.

El auditor necesita considerar la posibilidad de representaciones erróneas de cantidades relativamente pequeñas que, acumulativamente podrían tener un efecto importante sobre los estados financieros. Por ejemplo, un error en un procedimiento de fin de mes podría ser una indicación de una representación errónea de importancia relativa si ese error se repitiera cada mes.

El auditor considera la importancia relativa tanto al nivel global del estado financiero como con relación a saldos de cuentas particulares, clases de transacciones y revelaciones. La importancia relativa puede ser influida por consideraciones como requerimientos legales y reguladores y consideraciones que se refieren a saldos de una cuenta de los estados financieros y sus relaciones con otras cuentas. Este proceso puede dar como resultado diferentes niveles de importancia relativa dependiendo del aspecto de los estados financieros que está siendo considerado.

La importancia relativa debería ser considerada por el auditor cuando:

a) determina la naturaleza, oportunidad y alcance de los procedimientos de auditoría.

b) evalúa el efecto de las representaciones erróneas.

Hay una relación inversa entre la importancia relativa y el nivel de riesgo de auditoría, que es que mientras más alto el nivel de importancia relativa, más bajo el riesgo de auditoría y viceversa. El auditor toma en cuenta la relación inversa entre importancia relativa y riesgo de auditoría. Por ejemplo, si, después de planificar procedimientos de auditoría específicos, el auditor determina que el nivel de importancia relativa aceptable es más bajo, el riesgo de auditoría aumenta. El auditor compensará esto:

Documentación de la Auditoría

La documentación de la auditoria es el principal registro de los procedimientos de la auditoria aplicables, evidencia obtenida, y conclusiones alcanzadas en la participación. La documentación de la auditoria debería incluir toda la información que el auditor considere necesaria para realizar la auditoria de forma correcta y proporcionar el apoyo para el informe de auditoría. La documentación de la auditoria también podría referirse a los papeles de trabajo. Ha ido la manera en que la documentación de la auditoria se mantiene en archives de computadora.

El objetivo general es la de ayudar al auditor a proporcionarle una seguridad razonable de que una auditoria adecuada se realice de acuerdo con las normas establecidas. La documentación de la auditoria, si pertenece al año corriente de la auditoria, provee la base para la planeación de la auditoria, un registro de la evidencia acumulada y los resultados de las pruebas, datos para determinar el tipo adecuado del informe de auditoría y una base para la revisión por parte de supervisor y socios.

La documentación de auditoria es el recurso más importante para demostrar por medio de documentos que una auditoria fue realizada de forma adecuada y conforme a las normas de auditoria generalmente aceptadas.

Los datos en los archives son útiles para la evaluación de un ámbito adecuado de auditoria y de la objetividad de los estados financieros.

Previo a la preparación del plan de auditoria, la revisión de la documentación permite determinar la conformidad de la documentación del sistema, según documentación, con los criterios de auditoria.

Si la documentación es inadecuada no se deben asignar nuevos recursos hasta que estos problemas se resuelvan.

La revisión de la documentación comienza en la primera etapa de la auditoria y puede continúa durante todo el ejercicio. El reto es identificar la información requerida (deseable) y revisarla en detalle antes del trabajo de campo

Una visita previa puede ser útil para:

Tipos de documentos

Estructura de la documentación del sistema de calidad

Figura 3

Evidencia Comprobatoria

Mediante sus procedimientos de auditoria, el auditor debe obtener evidencia comprobatoria suficiente y, competente en el grado que requiera, para suministrar una base objetiva que permita su opinión. Debe entenderse por evidencia comprobatoria, los elementos que comprueben la autenticidad de los hechos, la evaluación de los procedimientos contables empleados, la razonabilidad de los juicios efectuados, etc., de ahí que la documentación contable por sí sola no represente toda la evidencia que el auditor requiere para apoyar su opinión profesional.

El objetivo de este boletín es establecer los pronunciamientos normativos en relación a las características que debe reunir la evidencia comprobatoria, cuando se lleva a cabo una auditoría de estados financieros de acuerdo con las normas de auditoría generalmente aceptadas.

Para obtener la evidencia comprobatoria que respalda las aseveraciones hechas en los estados financieros por la administración, el auditor debe establecer objetivos específicos de auditoria que confirmen la razonabilidad de dichas aseveraciones.

Las aseveraciones hechas en los estados financieros, que están íntimamente relacionadas con los objetivos de auditoría, son declaraciones de la administración que se incluyen como parte integrante de los mismos y que, por su naturaleza, pueden ser explícitas o implícitas y se refieren a lo siguiente:

Todas las transacciones y saldos que deben presentarse en los estados financieros se han incluido. Por ejemplo: la administración afirma que todas las empresas de bienes y servicios están registradas en los estados financieros. De igual forma, la administración afirma que las cuentas por pagar mostradas en el balance general, incluyen todas las obligaciones de la entidad.

Presentación y revelación

Los renglones particulares de los estados financieros están adecuadamente clasificados, descritos y revelados. Por ejemplo: la administración afirma que los pasivos clasificados a largo plazo en el balance general no vencerán dentro de los doce meses siguientes o dentro del ciclo normal de las operaciones de la empresa. De igual forma, la administración afirma que los importes presentados como partidas extraordinarias en el estado de resultados están adecuadamente descritos y clasificados.

La evidencia comprobatoria obtenida debe ser suficiente y competente para que el auditor pueda fundamentar sus conclusiones sobre la validez de las aseveraciones de la administración, contenidas en cada rubro de los estados financieros.

La calidad de la evidencia, su objetividad y su oportunidad soportan su competencia.

La confiabilidad de la evidencia comprobatoria se ve influenciada por su fuente, interna o externa y por su naturaleza visual, oral o documental. Aun cuando la confiabilidad de la evidencia comprobatoria está en función de las circunstancias en las que se obtiene, las siguientes generalizaciones son útiles al evaluar hasta qué punto dicha evidencia de auditoria es veraz:

El conocimiento directo del auditor obtenido a través de exámenes físicos, observación, cálculos e inspección, es más conveniente que la información obtenida Indirectamente.

La evidencia comprobatoria obtenida de fuentes independientes fuera de la entidad, proporciona mayor seguridad que aquella obtenida dentro de la misma entidad para propósitos de una auditoria independiente.

La contabilidad y los estados financieros elaborados bajo condiciones satisfactorias de control Interno, generalmente son más confiables que cuando han sido elaboradas bajo condiciones poco satisfactorias.

La evidencia en forma de documentos y confirmaciones escritas es más confiable que las confirmaciones verbales.

Control Interno

Una de las formas de definir el concepto de control interno es la siguiente. El control interno es un proceso que lleva acabo el Consejo de Administración, la dirección y el resto de los miembros de una entidad, con el objeto de proporcionar un grado razonable de confianza en la consecución de objetivos de fiabilidad de la información financiera, eficacia y eficiencia de las operaciones y cumplimiento de las leyes y las normas aplicables.

La dirección de la organización tiene la responsabilidad de decidir el alcance adecuado del sistema de control interno. La naturaleza de los controles depende de la clase de grado de control, distribución geográfica y estructura de la organización, entre los factores más importantes. El control interno tiene limitaciones, puesto que no garantiza, por si mismo, una administración eficiente y tampoco puede evitar el fraude, cuando se da la complicidad entre los cargos de confianza.

Tradicionalmente, los principales componentes de un sistema de control interno han incluido:

segregación de funciones

La delegación de la responsabilidad y de la autoridad.

Existencia de personal competente y de confianza.

El sistema de autorizaciones.

Documentación y registros adecuados.

El control físico sobre activos y registros.

La adecuada supervisión de la gestión.

La verificación independiente de las operaciones.

La comparación periódica de los registros contabilizados con los activos.

Resumen

Sus principales objetivos son:

Difundir, seleccionar y buscar información.

Conocer el documento con suficiente precisión.

Servir de anticipo del documento original, permitiendo a los usuarios decidir sobre la conveniencia o no de consultar el texto original.

Determina, por tanto, su pertinencia e interés.

Actualizar los conocimientos del especialista sobre los desarrollos habidos en su campo teórico, ahorrándole tiempo y esfuerzo.

Facilitar el aprendizaje.

Partes

1.-Resultado.

2.-conclusiones.

3.-puntos fuertes.

Procesos

Identificar el origen de la auditoria.

Realizar una visita preliminar al área que será evaluad.

Establecer los objetivos de la auditoria.

Determinar los puntos que serán evaluados en la auditoria.

Elaborar planes programas presupuestos para realizar la auditoria.

Identificar y seleccionar herramientas.

Asignar los recursos y sistemas computacionales para la auditoria.

Redactar documentos y acuerdos.

Metodología para el Desarrollo e Implementación de Auditoría

No es recomendable fomentar la dependencia en el desempeño de esta importante función sólo con base en la experiencia, habilidades, criterios y conocimientos sin una referencia metodológica.

Contar con un método garantiza que las cualidades de cada auditor sean orientadas a trabajar en equipo para la obtención de productos de calidad estandarizados.

La función de la auditoría en informática ha de contar también con un desarrollo de actividades basado en un método de trabajo formal, que sea entendido por los auditores en informática y complementado con técnicas y herramientas propias de la función.

Lo anterior se facilita si los auditores en informática cuentan con una metodología que oriente cada proyecto a una ejecución armoniosa y planeada en cada una de las tareas y actividades involucradas.

Es importante señalar que el uso de la metodología no garantiza por sí sola el éxito de los proyectos de auditoría en informática; además, se requiere un buen dominio y uso constante de los siguientes aspectos complementarios:

- Técnicas

- Herramientas de productividad

- Habilidades personales

Conjuntar y coordinar de manera eficiente los siguientes factores brindará el aseguramiento de resultados satisfactorios por parte del desempeño de la función de los auditores en informática:

Informe final de la auditoria

Es el resultado del análisis de auditor; es el resumen de su trabajo. Se puede definir como una descripción general de las actividades de personal, e incluye tanto las recomendaciones para lograr prácticas efectivas como el reconocimiento formal de las prácticas que están logrando su objetivo. Realizar un buen trabajo de auditoria y luego no transmitir eficientemente las conclusiones, no tiene ninguna utilidad.

Elaboración y entrega del informe:1. Describir las prácticas de RR. HH. de la empresa

2. Valorar las prácticas: indicar cuales son las correctas y cuáles son las incorrectas

3. Proponer sugerencia y recomendaciones con el fin de cubrir las deficiencias detectadas.

Estructura del informe:

1. Objetivos y alcance de la auditoria.

2. Procedimientos de auditoria y aspectos metodológicos generales aplicados.

3. Presentación de resultado.

4. Resumen de las conclusiones.

5. Informe del auditor.

6. Recomendaciones del auditor.

7. Anexo (soporte de los resultados aportados).

Contenido

El resultado final debe contener los siguientes puntos, para lograr que sea precisa, técnica y concisa:

1. La indicación de aquellas fallas o los programas y procedimientos que se hayan encontrado, con la indicación de los daños que se estima ha causado o pudieron causar.

2. La adecuación o inadecuación de los programas, en relación con los objetivos y políticas señalados en materia de personal.

3. La recomendación de aquellos casos en los que convenga elevar, reducir, modificar, cambiar, o suprimir determinados objetivos y políticas, por considerarse inalcanzables, inadecuados, obsoletos, entre otros. Indicando la razón y demostraciones objetivas en que se funde lo anterior.

4. La información de que no pudo auditarse, y las razones que lo impidieron.

5. Esto con el propósito que el informe sea lo más viable posible y verdadero ya que es información muy y sobre todo útil para las empresas ya que de esto depende las mejoras que se implante.

El informe debe cumplir una serie de requisitos

1. Claridad: comprensible y de fácil lectura.

2. Atractivo: presencia de tablas, graficas, formato muy cuidado, entre otros.

3. Riguroso: sin errores de cálculo, centrado en hechos constatados más que en opiniones.

4. Relevancia: centrado en los aspectos importante, mas estratégicos.

5. Constructivo: presenta recomendaciones y sugiere acciones de mejora.

Normatividad aplicada a la auditoria informática

Normas de la Auditoría Informática.

Es el resultado de la información, estudios, investigación y análisis efectuados por los auditores durante la realización de una auditoría, que de forma normalizada expresa por escrito su opinión sobre el área o actividad auditada en relación con los objetivos fijados, señalan las debilidades de control interno, si las ha habido, y formula recomendaciones pertinentes para eliminar las causas de tales deficiencias y establecer las medidas correctoras adecuadas.

Precauciones básicas

La minuciosidad y el examen de los informes de auditoría una vez redactados y listos para ser distribuidos, exigen un cuidadoso procedimiento de CONTROL DE CALIDAD que elimine errores y fallos de cualquier clase y evite apresuramientos e improvisaciones

Las normas de auditoría son los requisitos mínimos de calidad relativos a la personalidad del auditor, al trabajo que desempeña ya la información que rinde como resultado de este trabajo.

Las normas de auditoría se clasifican en:

a. Normas personales.

b. Normas de ejecución del trabajo.

c. Normas de información.

Son cualidades que el auditor debe tener para ejercer sin dolo una auditoria, basados en un sus conocimientos profesionales así como en un entrenamiento técnico, que le permita ser imparcial a la hora de dar sus sugerencias.

Reglas básicas

Normas de ejecución del trabajo

Son la planificación de los métodos y procedimientos, tanto como papeles de trabajo a aplicar dentro de la auditoria. Una vez asignados los recursos, el responsable de la auditoria y sus colaboradores establecen un plan de trabajo. Decidido éste, se procede a la programación del mismo.

Normas de ejecución del trabajo

Son la planificación de los métodos y procedimientos, tanto como papeles de trabajo a aplicar dentro de la auditoria. Una vez asignados los recursos, el responsable de la auditoria y sus colaboradores establecen un plan de trabajo. Decidido éste, se procede a la programación del mismo.

Normas de información

Son el resultado que el auditor debe entregar a los interesados para que se den cuenta de su trabajo, también es conocido como informe o dictamen. La función de la auditoria se materializa exclusivamente por escrito. Por lo tanto la elaboración final es el exponente de su calidad.

Resulta evidente la necesidad de redactar borradores e informes parciales previos al informe final, los que son elementos de contraste entre opinión entre auditor y auditado y que pueden descubrir fallos de apreciación en el auditor.- Simuladores (Generadores de datos).

Normas de información

Son el resultado que el auditor debe entregar a los interesados para que se den cuenta de su trabajo, también es conocido como informe o dictamen.La función de la auditoria se materializa exclusivamente por escrito. Por lo tanto la elaboración final es el exponente de su calidad.

Resulta evidente la necesidad de redactar borradores e informes parciales previos al informe final, los que son elementos de contraste entre opinión entre auditor y auditado y que pueden descubrir fallos de apreciación en el auditor.

Normas actuales y emergentes aplicadas a la auditoria informática (CISA, COBIT, COSO, otras).

La evaluación de los requerimientos del negocio, los recursos y procesos IT, son puntos bastante importantes para el buen funcionamiento de una compañía y para el aseguramiento de su supervivencia en el mercado.

En el ambiente informático, el control interno se materializa fundamentalmente en controles de dos tipos:

Los controles según su finalidad se clasifican en:

Objetivos principales:

CISA

Certified Information Systems Auditor (CISA) es una certificación para auditores respaldada por la Asociación de Control y Auditoría de Sistemas de Información (ISACA) (Information Systems Audit and Control Association). Los candidatos deben cumplir con los requisitos establecidos por la ISACA.

Los candidatos a la certificación CISA deben pasar un examen de acuerdo con el Código Profesional de Ética de ISACA, además de comprobar cinco años de experiencia en auditoría de sistemas, control interno y seguridad informática y tener un programa de educación continua.

Un mínimo de un año de experiencia en sistemas de información o un año de experiencia en auditorías operacionales, pueden ser sustituidos por un año de experiencia auditoría de sistemas, control interno y seguridad informática.

2 años de instructor de tiempo completo en Universidad en campos relacionados (ejemplo: ciencias computacionales, contabilidad, auditoría de sistemas de información, pueden ser sustituidos por un año de experiencia de auditoría de sistemas de información, control interno y seguridad de informática.

COBIT

COBIT es precisamente un modelo para auditar la gestión y control de los sistemas de información y tecnología, orientado a todos los sectores de una organización, es decir, administradores IT, usuarios y por supuesto, los auditores involucrados en el proceso. El COBIT es un modelo de evaluación y monitoreo que enfatiza en el control de negocios y la seguridad IT y que abarca controles específicos de IT desde una perspectiva de negocios. Las siglas COBIT significan Objetivos de Control para Tecnología de Información y Tecnologías relacionadas (Control Objectives for Information Systems and related Technology). El modelo es el resultado de una investigación con expertos de varios países, desarrollado por ISACA (Information Systems Audit and Control Association).

COSO

El Control Interno Informático puede definirse como el sistema integrado al proceso administrativo, en la planeación, organización, dirección y control de las operaciones con el objeto de asegurar la protección de todos los recursos informáticos y mejorar los índices de economía, eficiencia y efectividad de los procesos operativos automatizados. (Auditoría Informática – Aplicaciones en Producción – José Dagoberto Pinilla)

El Informe COSO define el Control Interno como “Las normas, los procedimientos, las prácticas y las estructuras organizativas diseñadas para proporcionar seguridad razonable de que los objetivos de la empresa se alcanzarán y que los eventos no deseados se preverán, se detectarán y se corregirán.

También se puede definir el Control Interno como cualquier actividad o acción realizada manual y/o automáticamente para prevenir, corregir errores o irregularidades que puedan afectar al funcionamiento de un sistema para conseguir sus objetivos. (Auditoría Informática – Un Enfoque Práctico – Mario G. Plattini)

Auditoria de hardware

Finalidad de la evaluación de hardware.

Comprobar que existan los contratos de seguro necesarios para el hardware y software de la empresa (elementos requeridos para el funcionamiento continuo de las aplicaciones básicas).Por si muchos se lo preguntan…Esta información debe de verificarse con los responsables de la seguridad en informática, con los responsables del centro de computo, de comunicaciones y usuarios que el auditor considere pertinentes.

Algunos países han fomentado el intercambio de información entre los funcionarios a través de la creación de redes y centros de especialización en administración para identificar y difundir las buenas prácticas. En Reino Unido, los centros de excelencia de varios misterios ofrecen orientaciones documentales detalladas y puestas al día constantemente, así como información regular sobre garantías de calidad de los procesos en colaboración con los auditores y dentro de redes informativas de otros departamentos y de la oficina Gubernamental del Comercio. En Holanda, se estableció, en el Misterio de Asuntos Económicos, una innovadora y profesional red de la contratación pública destinada a las autoridades con responsabilidades de contratación.

Requerimientos para la evaluación de hardware

Administracion de hardware

Cuando corren los programas, necesitan usar la memoria, el monitor, las unidades de disco y otros dispositivos de la computadora, como la impresora, el módem o una unidad de CD-ROM. El sistema operativo es el intermediario entre los programas y el hardware. En una red de computadoras, el sistema operativo también media entre la computadora de usted y otros dispositivos en la red.

En las siguientes secciones, usted verá tres formas en las que el sistema operativo sirve como intermediario para mantener el hardware funcionando "suavemente".

Interrupciones de procesamiento

El sistema operativo responde a solicitudes para usar memoria y otros dispositivos, seguir la pista de qué programas tienen acceso a qué dispositivos y coordinar todo lo que hace el hardware de modo que las diversas actividades no se superpongan y causen que la computadora se confunda y deje de funcionar. El sistema operativo usa solicitudes de interrupción (interrupt request: IRQ) para ayudar a la CPU a coordinar procesos. Por ejemplo, si usted le pide al sistema operativo que enliste los archivos en una carpeta, éste envía una solicitud de interrupción a la CPU de la computadora.

El procedimiento de solicitud de interrupción es algo así como usar procedimientos parlamentarios en una gran reunión. Al principio, puede parecer una formalidad innecesaria; de hecho, esta formalidad se necesita para evitar que todos hablen al mismo tiempo o, en el caso de las solicitudes de interrupción, para evitar que la CPU sea abrumada con una andanada de procedimientos de procesamientos que puedan crearle conflicto.

Instalacion de hardware

Controladores

Además de usar interrupciones, el sistema operativo a menudo proporcionan programas completos para trabajar con dispositivos especiales, como las impresoras. Estos programas se llaman controladores debido a que permiten al sistema operativo y a otros programas activar y usar, es decir, "controlar", el dispositivo de hardware. En los días en que reinaba DOS, tenían que instalarse controladores por separado para cada programa que se usara. Con los sistemas operativos modernos como Windows 95/98, Windows NT y el SO Macintosh, los controladores son parte integral del sistema operativo. Esto significa que la mayor parte del software que usted compre funcionará con su impresora, su monitor y otro equipo sin requerir ninguna instalación especial. Por ejemplo, muchos módems usan el mismo controlador unificado en Windows 95/98. Todo lo que difiere es la información de configuración que usa el sistema operativo para configurar el módem al acomodar las capacidades específicas de cada módem.

Auditoria de redes

Finalidad de la evaluación de redes.

Auditoria web: son los procedimientos y técnicas para evaluar un sitio web con la finalidad de explorar sus fallos y así obtener acceso a datos confidenciales, bien con un fin malicioso o bien con el fin de mejorar la seguridad corrigiéndolos.

Algunos países han fomentado el intercambio de información entre los funcionarios a través de la creación de redes y centros de especialización en administración para identificar y difundir las buenas prácticas. En Reino Unido, los centros de excelencia de varios misterios ofrecen orientaciones documentales detalladas y puestas al día constantemente, así como información regular sobre garantías de calidad de los procesos en colaboración con los auditores y dentro de redes informativas de otros departamentos y de la oficina Gubernamental del Comercio. En Holanda, se estableció, en el Misterio de Asuntos Económicos, una innovadora y profesional red de la contratación pública destinada a las autoridades con responsabilidades de contratación.

Requerimientos para la evaluación de redes

Una vez que funcionalmente se delimitan los posibles tipos de autentificación a implementar, es importante validarlos y seleccionar el más indicado con base en los requerimientos técnicos. En algunos casos, en el momento de la implementación, la organización previamente puede disponer de un servicio de autenticación de usuarios, el cual desea mantener e integrar en la nueva infraestructura de acceso inalámbrico. Para que esto sea posible, se debe verificar que estos servicios de autenticación son compatibles con el estándar IEEE 802.11 y de ser así, se determinaran los tipos de autenticación EAP (Extensible Authentication Protocol) que soportan.

Por el contrario, si el servicio de autenticación de la red con el que cuenta la organización no es compatible con los requerimientos del acceso inalámbrico, se debe verificar si realizando una actualización se solventa el problema o si es necesario implementar un nuevo servicio.

A continuación se describen los requerimientos necesarios para cada uno de los elementos de la red inalámbrica.

En base a los requerimientos de seguridad y funcionalidad se debe seleccionar el método de autenticación EAP más adecuado. Por ejemplo, es posible que en pequeñas empresas, con un número de usuarios pequeño y recursos limitados, se seleccione un método de autenticación como PEAP, porque no requiere del uso de certificados digitales y eso no reduce la complejidad y el coste. Por el contrario, para una empresa con gran cantidad de usuarios puede ser más funcional el integrar certificados para así poder tener un mejor control sobre los usuarios y los equipos que se conectan a la red.

Administración

La persona encargada de las tareas de administración, gestión de seguridad conectada a la red y de la red en su conjunto, tomada como una unidad global, es el administrador de red. Este conjunto abarca tanto servidores como a las estaciones clientes, el hardware y el software de la red, los servicios de red, las cuentas de usuario, las relaciones de la red con el exterior, etc.

Algunas de estas tareas han sido previamente explicadas: configuración de protocolos, instalación del NOS, diseño e implementación el cableado etc.

De entre las muchas funciones que se le pueden asignar al administrador de red vamos a destacar algunas de ellas, por la especial importancia que revisten:

Para dar de alta al personal especializado que hará uso de los centros terminales, el centro de cómputo debe facilitarlos medios para registrarlos y mantener actualizado dicho registró a través de:

Instalación

Auditoria de telecomunicaciones

Finalidad de la auditoria a telecomunicaciones

Desde el momento en que se realiza una acción que reúna las características que delimitan el concepto de delito, y sea llevada a cabo utilizando un elemento informático o vulnerando los derechos del titular de un elemento informático, ya sea de hardware o de software, estamos en presencia de un delito informático.Estos delitos informáticos pueden adoptar alguna de las siguientes formas:

Requerimientos para la evaluación de telecomunicaciones

La información de la empresa y para la empresa, siempre importante, se ha convertido en un Activo Real de la misma, como sus Stocks o materias primas si las hay. Por ende, han de realizarse inversiones informáticas, materia de la que se ocupa la Auditoría de Inversión Informática.

Del mismo modo, los Sistemas Informáticos han de protegerse de modo global y particular: a ello se debe la existencia de la Auditoría de Seguridad Informática en general, o a la auditoría de Seguridad de alguna de sus áreas, como pudieran ser Desarrollo o Técnica de Sistemas.

Cuando se producen cambios estructurales en la Informática, se reorganiza de alguna forma su función: se está en el campo de la Auditoría de Organización Informática.

Estos tres tipos de auditorías engloban a las actividades auditoras que se realizan en una auditoría parcial. De otra manera: cuando se realiza una auditoria del área de Desarrollo de Proyectos de la Informática de una empresa, es porque en ese Desarrollo existen, además de ineficiencias, debilidades de organización, o de inversiones, o de seguridad, o alguna mezcla de ellas.

Administracion de telecomunicaciones

Administración

La persona encargada de las tareas de administración, gestión de seguridad conectada a la red y de la red en su conjunto, tomada como una unidad global, es el administrador de red. Este conjunto abarca tanto servidores como a las estaciones clientes, el hardware y el software de la red, los servicios de red, las cuentas de usuario, las relaciones de la red con el exterior, etc.

Algunas de estas tareas han sido previamente explicadas: configuración de protocolos, instalación del NOS, diseño e implementación el cableado etc.

De entre las muchas funciones que se le pueden asignar al administrador de red vamos a destacar algunas de ellas, por la especial importancia que revisten:

Instalación

Tunning

Es el conjunto de técnicas de observación y de medidas encaminadas a la evaluación del comportamiento de los Subsistemas y del Sistema en su conjunto. Las acciones de tunning deben diferenciarse de los controles habituales que realiza el personal de Técnica de Sistemas. El tunning posee una naturaleza más revisora, estableciéndose previamente planes y programas de actuación según los síntomas observados. Se pueden realizar:

El auditor deberá conocer el número de Tunning realizados en el último año, así como sus resultados. Deberá analizar los modelos de carga utilizados y los niveles e índices de confianza de las observaciones.

Bibliografía

Alonso Rivas, Gonzalo. Auditoría Informática. 2009. Univ. Polotécnica de Madrid. España

Mario Piatini – Emilio del Peso Ed. Rama. AUDITORIA INFORMATICA. Un enfoque práctico. España, 2006 Editorial Trillas

Rafael Bernal y Óscar Coltell. AUDITORIA DE LOS SISTEMAS DE INFORMACIÓN. 2008. Univ. Politécnica de Valencia